什么是ZTP

Zero Touch Provisioning (ZTP) 是一项能够在几分钟内无需任何人工干预部署数千个网络设备的功能。

ZTP存在两种不同的操作:

- 下载应用配置到网络设备

- 下载并执行一个shell/python 脚本,shell/python 脚本中再包含配置的下载,软件版本检查,升级等操作。

要拥有一个有效的ZTP环境,DHCP和Web服务器是必须的。

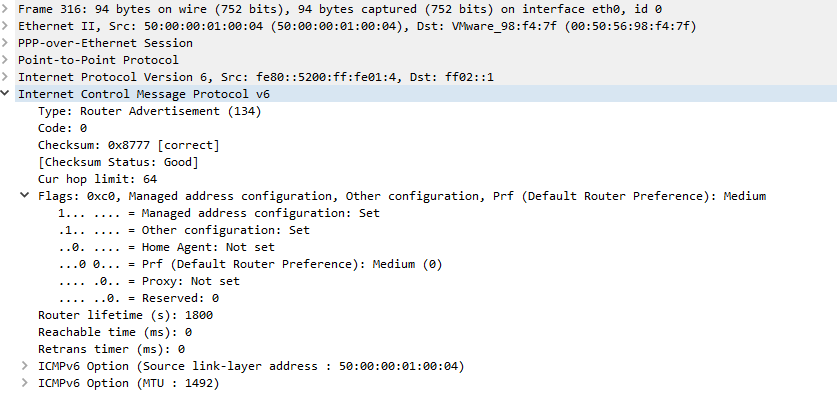

在 ZTP 期间,DHCP 服务器提供引导文件名的路径。路由器下载此文件,如果下载的文件内容以 !! IOS XR ,它被认为是一个配置文件,ZTP对配置文件执行“apply_config”操作。如果下载的文件内容以#! /bin/bash, #! /bin/sh 或 #!/usr/bin/python 它被视为脚本文件,ZTP 执行该脚本。

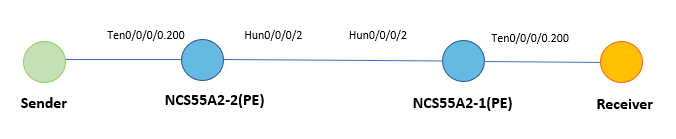

ZTP Work Flow

ZTP 工作流程如下:

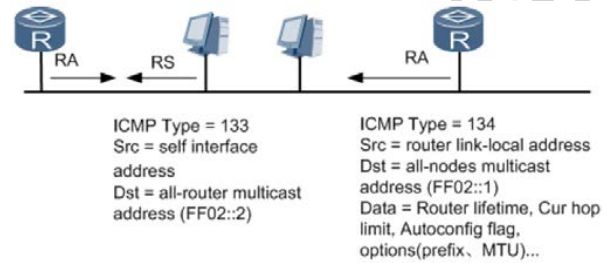

- XR Router 初始化ZTP,发送DHCP请求

- DHCP server返回配置文件或者脚本文件

- 路由器请求并下载脚本文件或者配置文件

- 路由器根据脚本文件下载镜像或者commit下载的配置文件.